原文标题:The Fake Browser Update Scam Gets a Makeover

原文链接:https://krebsonsecurity.com/2023/10/the-fake-browser-update-scam-gets-a-makeover/

原文作者:KrebsOnSecurity

本文译者:HackPig520 & liuzhen932

本文是 KrebsOnSecurity 的一篇新分析,主要讲述了近段时间虚假浏览器更新骗局升级了,由普通的托管储存(恶意脚本)向区块链储存(恶意脚本)转移。这类事情可以参见 谷歌Chrome遭伪造更新-安全狗、Fake Browser Updates Push Ransomware and Bank Malware这几篇文章。

原文发布于 2023 年 10 月 18 日 上午 10:03

译文发布于 2023 年 10 月 21 日 下午 10:33

最古老的恶意软件技巧之一——被黑客入侵的网站声称访问者在查看网站内容之前需要更新他们的网络浏览器——在过去几个月里又再次复活了。新的研究表明,其中一个方案背后的攻击者开发了一种巧妙的方法来防止他们的恶意软件被安全专家或执法部门删除:通过将恶意文件托管在去中心化的匿名加密货币区块链上。

2023 年 8 月,安全研究员Randy McEoin在博客上发布了一个他称之为“ClearFake”的骗局,它使用被黑客入侵的 WordPress 网站为访问者提供一个页面,声称访问者需要更新浏览器才能查看内容。

虚假的浏览器警告是针对用户所使用的浏览器的。因此,如果你使用 Chrome 浏览器访问这个网站,你将会收到 Chrome 更新提示。那些被愚弄点击更新按钮的人将在他们的系统上删除一个恶意文件,该文件试图安装一个信息窃取特洛伊木马。

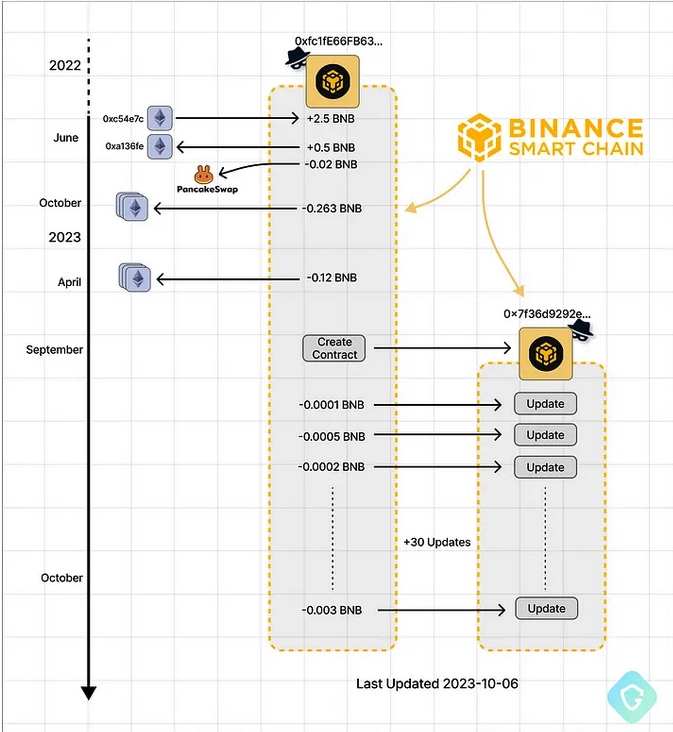

本月早些时候,总部位于特拉维夫 (译者注:特拉维夫,是以色列第二大城市,为以色列建国时首都所在地) 的安全公司Guardio的研究人员表示,他们追踪到了 ClearFake 骗局的更新版本,其中包括一个重要的演变。Guardio 表示,此前,该组织曾将其恶意更新文件存储在 Cloudflare 上。但当 Cloudflare 开始屏蔽这些账户时,攻击者开始将其恶意文件作为加密货币交易存储在币安智能链(BSC) (译者注:币安,为区块链交易平台之一,创始人赵长鹏。旗下运营区块链资产交易平台币安网。) 中,这是一种旨在运行去中心化应用程序和“智能合约”或编码协议的技术,在满足某些条件时自动执行操作。

Guardio 的研究部门 Guardio Labs 的安全主管 Nati Tal 表示,被黑客入侵的 WordPress 网站中的恶意脚本将在 BSC 区块链上创建一个新的智能合约,首先是一个唯一的、由攻击者控制的区块链地址和一组定义合约功能和结构的指令。当该合同被泄露的网站查询时,它将返回一个模糊的恶意负载。

Tal 以及他的同事 Oleg Zaytsev 写道:“这些合同提供了构建应用程序和流程的创新方式。由于区块链的公开可访问性和不可更改性,代码可以‘链上’托管,而无需删除。”(labs.guard.io/etherhiding-hiding-web2-malic..)。

Tal 表示,在币安智能链上托管恶意文件是攻击者的理想选择,因为检索恶意合同是一项免费操作,最初是为了调试合同执行问题而设计的,不会对现实世界产生任何影响。

Tal 还说:“因此,你可以获得一种免费、未经跟踪、稳健的方式,在不留下痕迹的情况下获取数据 (译者注:文中指"恶意文件/payload")。”。

在回答 KrebsOnSecurity 的问题时,BSC 表示,其团队意识到恶意软件滥用其区块链,并正在积极解决这一问题。该公司表示,所有与恶意软件传播相关的地址都已被列入黑名单,其技术人员已开发出一种模型,用于检测未来使用类似方法托管恶意脚本的智能合约。

BNB Smart Chain 写道:“该模型旨在在潜在威胁造成伤害之前主动识别和缓解这些威胁。团队致力于持续监控 BSC 上传播恶意软件脚本的地址。为了加强他们的工作,技术团队正在尽可能将已识别的传播恶意脚本的地址与集中的 KYC[Know Your Customer]信息联系起来。”

Guardio 表示,BSC 恶意软件计划背后的骗子使用的恶意代码与 McEoin 在 8 月份写的攻击者相同,很可能是同一个群体。但电子邮件安全公司 Proofpoint 今天发布的一份报告称,该公司目前正在追踪至少四个不同的威胁行为者团体,他们使用虚假的浏览器更新来分发恶意软件。

Proofpoint 指出,在过去五年里,虚假浏览器更新方案背后的核心小组一直在使用这种技术传播恶意软件,主要是因为这种方法仍然有效。

Proofpoint 的 Dusty Miller 写道:“虚假的浏览器更新诱饵是有效的,因为威胁行为者正在使用最终用户的安全培训来对付他们。在安全意识培训中,用户被告知只接受来自已知和可信网站或个人的更新或点击链接,并验证网站是否合法。虚假的浏览器更新滥用了这种培训,因为它们破坏了可信网站,并使用 JavaScript 请求在后台悄悄进行检查,并用 浏览器更新诱饵 覆盖现有网站。”

十多年前,我们 (译者注:我们指原作者 KrebsOnSecurity) 发布了Krebs 的网络安全三条规则,其中第 1 条规则是,“如果你没有去寻找它,就不要安装它。” 我们很高兴地知道,这种与技术无关的在线安全方法在今天仍然很重要。